Jak czytać wiadomości innych ludzi w Vkontakte?

Powoduje:

- kontrola dziecka (nastolatka). Internet pełni oszustów, zabronionych witryn, nieodpowiednich rozmówców.

- podejrzenie nieuczciwości znajomej osoby

- prosta ciekawość.

Popularna sieć W kontakcie z Ma wiarygodną ochronę, zachowuje tajemnicę korespondencji.

Aby odczytać korespondencję, musisz znać hasło do dostępu do czyjąś strony. Teoretycznie tylko zaawansowani programiści mogą czytać listy innych ludzi.

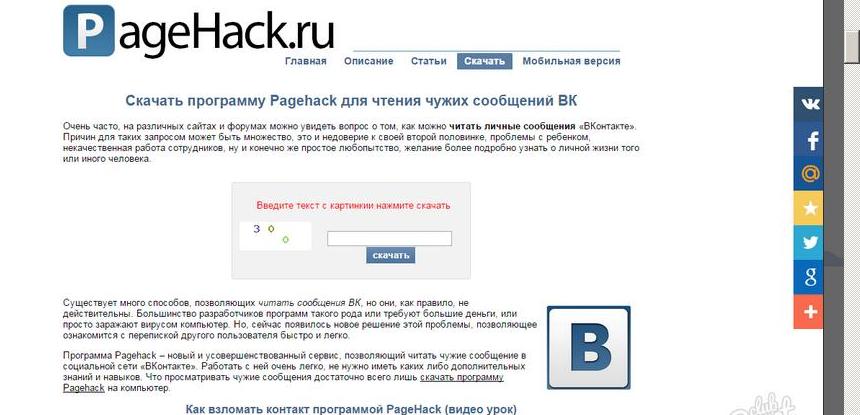

Sieć oferuje różne programy do otwierania korespondencji. Pobieranie takich programów pociąga za sobą kłopoty.

Wyniki otwarcia korespondencji

- hakowanie konta osobistego.

- zakażenie wirusem, po zainstalowaniu programu, w którym nie ma ochrony przeciwwirusowej.

- atak wirusowy: reklama, zdjęcia, możliwa utrata wydajności komputera.

Program - Cracker in the Network

Łowcy pobierania nielegalnych programów - krakersy będą musiały rozczarować, nie można tego zrobić! Programy szpiegowskie są dezinformacją i sztuczkami oszustów. Ryzyujesz utratę finansów wydanych na zakup aplikacji - krakersa, poważnie zarażaj komputer domowy wirusem.

Okoliczność, w której zostaniesz poproszony o zaprzestanie działania programu antywirusowego, przed rozpoczęciem pobierania, udowodnią, że po pobraniu aplikacji komputer będzie cierpieć z powodu wirusa.

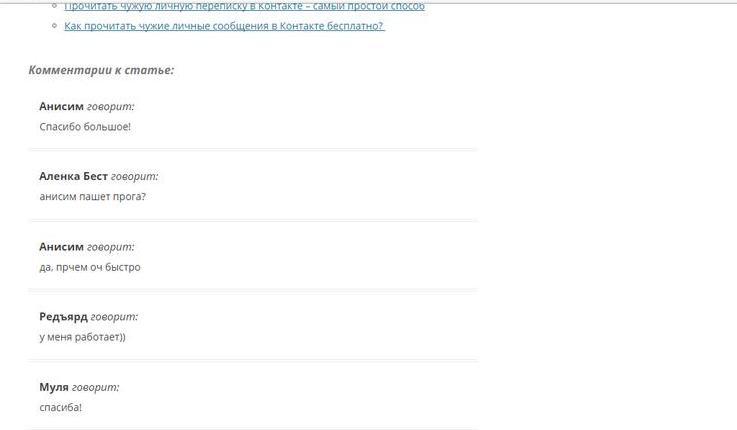

Nie powinieneś wierzyć w recenzje i komentarze na stronie aplikacji szpiegowych na stronie hakowania W kontakcie z. Nietrudno zgadywać, że nie ma w nich prawdy.

Pozytywne recenzje złośliwego oprogramowania

Jak wyeliminować konsekwencje pobierania?

- umieść program przeciwwirusowy dobrej jakości.

- zmień hasło w W kontakcie z.

- usuń wirus SMS - zamek.

Jeśli nadal zdecydowałeś się na włamanie W kontakcie z Obcy strona, pamiętaj, naruszasz prawo.

Nie ryzykuj pochłonięcia, zwłaszcza, że \u200b\u200bistnieją proste sposoby wejścia na czyjeś konto.

Sposoby wejścia do vkontakte

- wybór hasła do strony. Wymagane będą informacje o adresie e -mail, logowaniu, numeru telefonu komórkowego.

- użycie phishing.

- korzystanie z specjalistycznego programu.

Wybór hasła

Najczęściej, jako hasło, używają daty urodzenia, numeru telefonu, nazwiska dziewiczego matki, pseudonimu zwierzęcia, pseudonim w grze elektronicznej.

Przechodząc od innego adresu IP do dziwnej strony, wpisz trzy do czterech cyfr telefonu komórkowego użytkownika, mogą one pokryć się z hasłem.

Najprostsze hasło to kombinacja liczb od 1 do 6, zestaw sześciu liter w górnym rzędzie klawiatury komputerowej.

Użycie phishing

Łowiska, to rodzaj klonu sieciowego W kontakcie z. Witryna z wyglądu, podobnie jak główna, ale szkodliwa, ukryta, wirusowa. Możesz go wyróżnić według nazwy: vk.site.ru, vkontakte-site.com i tak dalej, z różnymi wariantami.

Może to wyglądać jak program - klon Vkontakte

Korzystanie z specjalistycznego programu

Specjalistyczny program wybiera hasło i zaloguje się na czyjeś konto. Instalacja jest dostępna wyłącznie przez profesjonalistów - programistów.

Nie poddawaj się pokusie, włamać się do konta W kontakcie z, W praktyce jest to niemożliwe, niedopuszczalne, nielegalne.

dziękuję